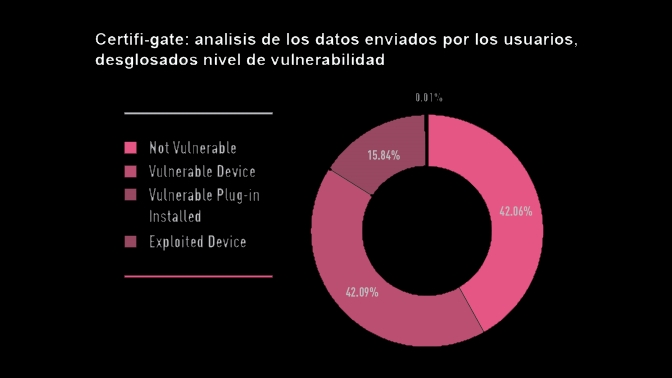

Casi el 16% de los dispositivos analizados por Check Point eran vulnerables al Certifi-gate

- Seguridad

Check Point Sorftware acaba de publicar nuevos datos sobre el alcance, explotación y mitigación de esta nueva amenaza desvelada hace tres semanas y que afecta a millones de dispositivos Android en todo el mundo.

Tal y como desvelaba hace tres semanas Check Point, Certifi-gate afectaba a millones de dispositivos. Usando la información recogida de forma anónima a través de la app gratuita de ‘escaneado’ creada entonces por el fabricante para informar a los usuarios si sus dispositivos eran vulnerables, -y que ha recibido ya cerca de 100.000 descargas-, Check Point ha publicado algunos datos destacados.

En primer lugar, Check Point Software ha señalado que una muestra de Certifi-gate ha sido encontrada en una aplicación disponible a través de Google Play, Recordable Activator. Asimismo, destaca que, al menos, 3 dispositivos analizados habían sido activamente explotados, y el 15,8% de los dispositivos tenían ya un plug-in vulnerable instalado, con lo que cualquier aplicación maliciosa podría tomar el control del dispositivo explotando dicho plug-in.

Como decíamos, Recordable Activator es el nombre de la aplicación explotable disponible en Google Play que estaba presente en muchos de los dispositivos analizados. Esta aplicación, desarrollada por una empresa británica y que había registrado entre 100.000 y 500.000 descargas, permite explotar la vulnerabilidad, evitando el modelo de permisos de Android para utilizar el plug-in TeamViewer y acceder a recursos a nivel de sistema y grabar la pantalla del dispositivo.

Para Check Point, con esto se demuestra que aplicaciones sin privilegios pueden aprovechar una vulnerabilidad y tomar el control completo de un dispositivo sin tener que solicitar permisos a Android para hacerlo; que aunque TeamViewer haya reparado la versión oficial, los cibercriminales aún pueden usar versiones anteriores del plug-in para llevar a cabo actos maliciosos; que los dispositivos móviles pueden ser explotados incluso aunque no tengan preinstalado un plug-in vulnerable; que las aplicaciones que pueden explotar estas vulnerabilidades se pueden encontrar actualmente en Google Play; y que la única solución es que los fabricantes desarrollen ROM actualizados para los dispositivos.

Al hilo de esta información, Check Point ha señalado que ha informado tanto a TeamViewer como a Google y que, en el caso de la primera, ha señalado que el modo en que esta app utiliza su plug-in es una violación de uso del código y que no permite que terceras partes lo utilicen, mientras que Google ha indicado que está investigando este tema, pero aún no ha eliminado la aplicación de Google Play.

Recomendaciones que te puedan interesar…