Michael Shaulov, Check Point: Certifi-gate es una amenaza para cientos de millones de usuarios Android

- Seguridad

Michael Shaulov, responsable de gestión de producto de movilidad de Check Point Software Technologies, ha evaluado el riesgo de Certifi-gate, la vulnerabilidad para dispositivos Android descubierta por Check Point Software Technologies a principios de agosto.

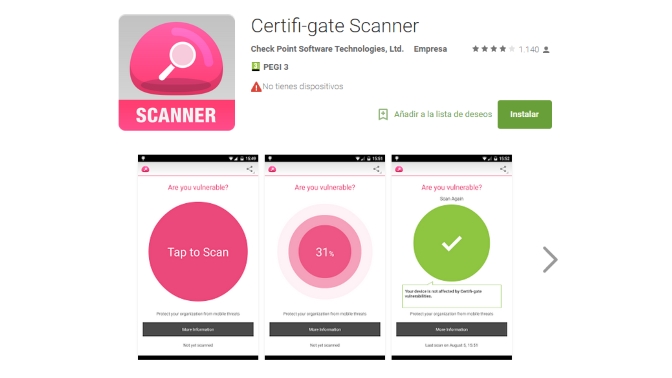

A principios de agosto saltaba a la palestra una amenaza para todos los dispositivos Android. Check Point daba a conocer la existencia de Certifi-gate, una forma de explotar cierta vulnerabilidad en dispositivos con sistema operativo Android. Con posterioridad, la propia Check Point ofrecía información sobre el número de terminales que se habían visto afectados por esta vulnerabilidad en base a los datos recabados por la compañía gracias a una herramienta de detección gratuita ofrecida a los usuarios Android que quisieran conocer si sus terminales estaban amenazados.

Para ampliar esta información y ver el alcance de esta amenaza, IT User ha conversado con Michael Shaulov, responsable de gestión de producto de movilidad de Check Point Software Technologies, quien nos explicaba en qué consiste esta amenaza. Esta entrevista, íntegra, podrán leerla en el número de octubre de IT User, pero les adelantamos aquí un extracto de la misma.

Tal y como señala este responsable, “Check Point dio a conocer públicamente una nueva vulnerabilidad que podría afectar a cientos de millones de dispositivos Android. Certifi-gate es una forma para explotar plug-ins mRST, normalmente utilizados por las aplicaciones de soporte remoto para móviles, ya sean preinstalados o instalados por el usuario. Los atacantes pueden explotar Certifi-gate para acceder al dispositivo sin restricciones, lo que les permite robar datos personales, rastrear la ubicación del dispositivo, activar micrófonos para grabar conversaciones y otras acciones. Algunos de estos plug-ins mRST se pueden descargar desde Google Play”.

En este sentido, Michael Shaulov recalcaba que “encontramos la vulnerabilidad en múltiples terminales de más de 70 fabricantes, por lo que estamos hablando de una amenaza potencial para cientos de millones de dispositivos. Los de LG se demostraron como los más vulnerables, seguidos por los de Samsung y HTC. Asimismo, y a partir de los datos anónimos enviados por los usuarios desde Certifi-gate Scanner, una aplicación gratuita desarrollada por Check Point que le dice al usuario si su dispositivo es vulnerable y le permite enviar los datos obtenidos, hemos obtenido información de gran interés: al menos 3 de los dispositivos que enviaron resultados estaban siendo ya explotados; el 15,84% de los dispositivos tenía un plug-in vulnerable instalado; e incluso encontramos una instancia en una aplicación en Google Play, Recordable Activator, con entre 100.000 y 500.000 descargas”.

“La naturaleza abierta de Android”, explica este responsable, “lo hace más susceptible a las vulnerabilidades, eso es cierto, pero eso no significa necesariamente que es inseguro. Hay una serie de cosas que se pueden hacer para mantener los dispositivos seguros, dependiendo de su tolerancia ante el riesgo. Por otro lado, también hemos visto diversos ataques maliciosos contra iOS en los últimos años, lo que demuestra que los cibercriminales también han dirigido su atención hacia los dispositivos de Apple. Al final, la verdad es que no hay realmente ningún sistema operativo móvil que sea del todo seguro, todos ellos pueden ser hackeados”.

Esto es un extracto de la entrevista íntegra que podrás leer en el número de octubre de IT User. Si quieres descargarte el número actual de IT User o que te avisemos de la disponibilidad del número siguiente, puedes hacerlo en este enlace.

Recomendaciones que te puedan interesar…