Los ciberdelincuentes se dirigen cada vez más a las empresas en sus ataques. Aunque aumentaron los ataques sin malware, QBot sigue siendo no solo uno de los programas de malware más activos, siendo utilizado en la mayoría de los ataques durante la primera mitad del año.

Aunque el 64,8% de los ejecutivos afirma que el ransomware es una ciberamenaza que representa una gran preocupación para sus organizaciones en los próximos 12 meses, solo el 33,3% admite que sus organizaciones han simulado ataques para prepararse para tal incidente.

Kaspersky Smart Home Security protege los dispositivos de averías, de ataques maliciosos y de la vigilancia encubierta. Una vez instalado en un router por un operador de telecomunicaciones, solo hay que descargar una app para monitorizar la seguridad del dispositivo.

La 'confianza cero' es hoy más importante que nunca, e Ivanti Neurons for Zero Trust Access es una solución de acceso directo a la aplicación, flexible y de confianza cero que permite a las empresas securizar el acceso entre usuarios, dispositivos, aplicaciones y redes en cualquier momento y lugar.

En comparación con el año anterior, la proporción de ataques por fuerza bruta se ha disparado del 13% al 31,6%, quizás debido a la pandemia y al auge del teletrabajo. El segundo ataque más comúnmente visto es la explotación de vulnerabilidades, con una participación del 31,5%.

El producto combina la tecnología antivirus de Avast con un firewall y una función de actualización de software para proteger a las personas del uso de software obsoleto y los ataques a la cadena de suministro, proteger la privacidad mediante una VPN y proteger la identidad a través del servicio de monitorización de brechas de datos.

El troyano bancario hace un uso indebido de servicios públicos como YouTube para almacenar su configuración remota. Sus capacidades de puerta trasera le permiten simular las acciones del ratón y del teclado, reiniciar y apagar el ordenador y tomar capturas de pantalla, entre otras acciones.

Las amenazas dirigidas a los jugadores suelen ir disfrazadas de grandes chollos o de sorteos que les han servido a los criminales para robar los datos de la tarjeta de crédito, cuenta bancaria, etc. de la víctima, u obtener sus credenciales de acceso a las plataformas de videojuegos.

La ciberseguridad no suele estar entre las inversiones de las pymes. De hecho, más de la mitad tienen dificultades para financiar las mejoras de ciberseguridad. Kaspersky Cybersecurity On a Budget ofrece consejos y trucos para ayudarles a optimizar su ciberseguridad sin salirse del presupuesto.

Casi la mitad de los profesionales de TI admiten no confiar en sus actuales sistemas de seguridad de accesos para afrontar el entorno de trabajo híbrido. Las herramientas de seguridad tradicionales, como las VPN, siguen imperando, a pesar de los riesgos de seguridad.

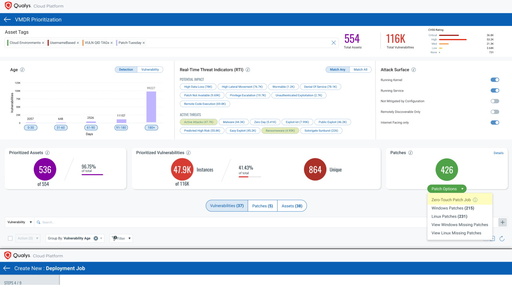

Qualys está integrando capacidades de aplicación de parches sin intervención (Zero Touch) en su sistema Qualys Patch Management. La idea es reducir la superficie de ataque global al garantizar que los endpoints y servidores se actualicen proactivamente en cuanto los parches estén disponibles. Zero-Touch Patch estará disponible a par...

La nueva integración del FortiGate Next Generation Firewall (NGFW) con la Plataforma Dragos proporciona una solución de seguridad integrada y robusta que ofrece visibilidad de activos, inventario, gestión de vulnerabilidades y detección de amenazas para los clientes industriales.

Estas amenazas, cuya finalidad es el robo de información y archivos corporativos, se han agravado notablemente. Ejemplos como los recientes del Ministerio de Trabajo o el SEPE nos hacen ver la importancia de contar con copias de seguridad, para restablecer el servicio más rápidamente.

La firma de ciberseguridad del Grupo Ibermática podrá implantar, configurar y realizar el mantenimiento de Privileged Access Management (PAM) de ThycoticCentrify, para proteger las cuentas con privilegios de sus clientes, que tan atractivas resultan para los atacantes.

La solución cubre todos los aspectos de la seguridad del correo electrónico y los datos para Microsoft 365, incluyendo la realización de copias de seguridad y recuperación automática de todos los datos de los buzones de correo. Ofrece filtrado multinivel, cifrado y archivado del correo.

El mercado de Gestión Unificada de Amenazas (UTM) siguió creciendo a un ritmo saludable del 17,1% y representó el 65% de los ingresos totales por ventas de dispositivos de seguridad en el segundo trimestre, un mercado que lidera Palo Alto Networks, seguido de Cisco y Fortinet.

El 74% de los responsables de la toma de decisiones de TI afirma que ha aumentado la exposición a la pérdida de datos con el auge del teletrabajo. Más del 30% afirma haber perdido datos en el último año y casi la mitad han experimentado tiempo de inactividad del sistema no planificado.

Mientras que el troyano bancario Qbot desapareció de la lista de amenazas en agosto, el infostealer Formbook se situó en cabeza. Como suele distribuirse a través de emails de phishing, la mejor manera de prevenir una infección es estar atento a cualquier correo que parezca extraño.

Los smartphones se han convertido en los compañeros de confianza de los niños y, con la vuelta al cole, pueden suponer no sólo una distracción que afecte a su rendimiento escolar, sino un canal abierto a las amenazas como el ciberacoso, las estafas o los depredadores infantiles. Eset ha reunido una serie de recomendaciones para que ...

Los ataques LotL aprovechan las puertas de entrada existentes en los sistemas informáticos para ejecutar su ataque ransomware. Un enfoque de seguridad endpoint de varias capas hará que resulte más difícil para los atacantes obtener acceso y mantener la persistencia.