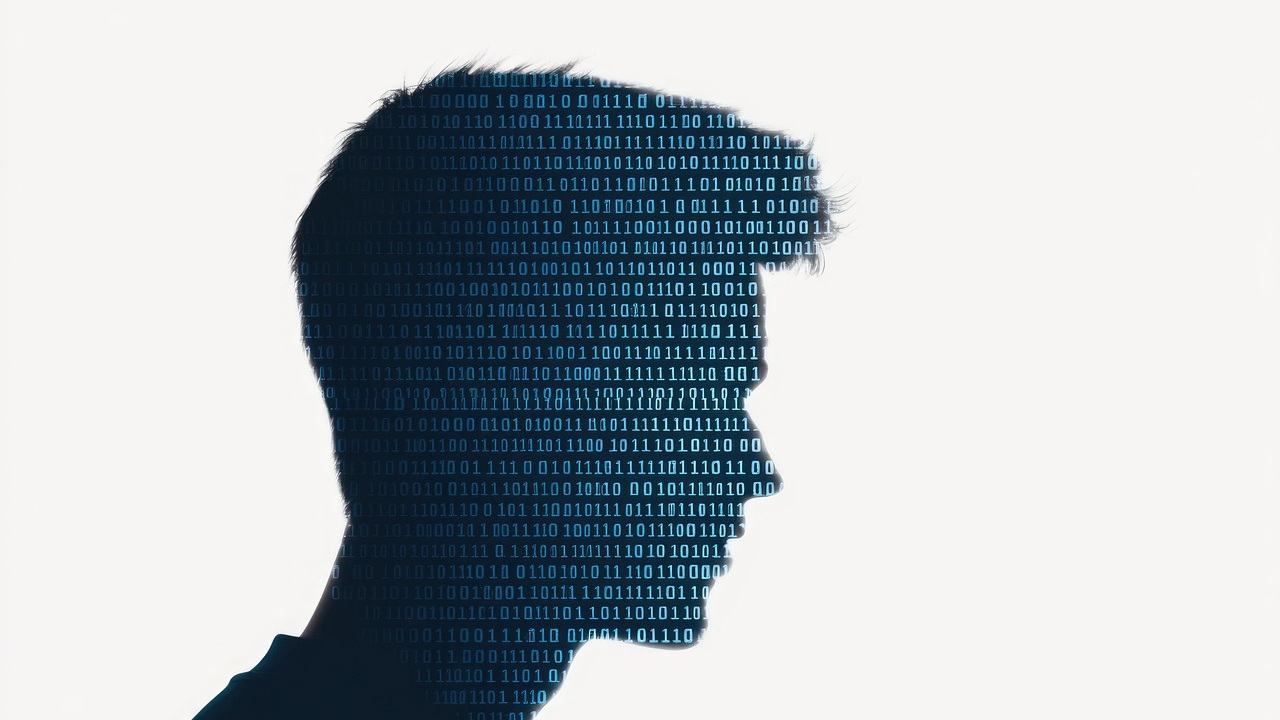

El riesgo de las todopoderosas identidades digitales

- Seguridad

La digitalización de múltiples sectores en los últimos años trae aparejado un empoderamiento de las identidades digitales, convertidas en activos críticos y en el centro de atención de los ciberataques y también de estrategias de protección como Zero Trust.

Uno de los grandes consensos del sector de la ciberseguridad es que la identidad es el nuevo perímetro de la seguridad. Factores como el trabajo remoto y la digitalización generalizada han disparado la capacidad operativa de las identidades digitales, por lo que un robo de credenciales o una deficiente gestión de los permisos de acceso puede tener consecuencias catastróficas para una organización.

Sí lo recuerda ESET, que explica el cambio de la protección de sistemas a la protección de identidades porque “infraestructuras híbridas, servicios en la nube, múltiples dispositivos y cadenas de suministro digitales han ampliado la superficie de ataque, haciendo que las identidades sean el eslabón más débil”. De ahí la importancia de aplicar correctamente el principio de mínimo privilegio en el que se basan los enfoques Zero Trust.

Para adoptar una estrategia preventiva de protección de la identidad, la compañía recomienda asegurarse de que cada cuenta tenga solo los permisos estrictamente necesarios, utilizar contraseñas fuertes y únicas, activar la autenticación multifactor, gestionar correctamente el ciclo de vida de las cuentas, proteger las cuentas privilegiadas con soluciones de gestión de accesos y reforzar la formación en ciberseguridad de los empleados.

Josep Albors, director de Investigación y Concienciación de ESET España, señala que “el malware infostealer se ha extendido de forma masiva y es responsable de la mayoría de las credenciales robadas que circulan en foros clandestinos. A ello se suman campañas de phishing, smishing y vishing cada vez más dirigidas, en las que los atacantes investigan previamente a sus víctimas para aumentar la tasa de éxito, así como brechas de datos que exponen bases de contraseñas completas. También siguen siendo habituales los ataques automatizados, como el credential stuffing, el password spraying o los ataques de diccionario”.