Si antes existían muchas restricciones que impedían la realización del metaverso, como la tecnología y la falta de infraestructura, ahora todo esto es ya posible y, por tanto, tenemos una nueva responsabilidad: proteger las enormes inversiones realizadas y garantizar la seguridad de todos, explica Sonicwall.

Las empresas se preparan para afrontar un incremento significativo de sus ventas a través de Internet durante este fin de semana, al igual que los cibercriminales. Chris Rogers, Technology Evangelist de Zerto, una empresa de Hewlett Packard Enterprise ofrece consejos para comprar de forma segura durante esta campaña.

El 17% de estas vulnerabilidades se clasifican como de "alta gravedad", pero solo el 25% son corregidas. Teniendo en cuenta que el coste medio de una brecha de datos en el sector retail ronda los 3,28 millones de dólares, es imperativo proteger las aplicaciones especialmente en esta época.

OpenSSL es un programa muy utilizado, por lo que la magnitud potencial de esta vulnerabilidad es enorme, de ahí la urgencia de parchear y actualizar los sistemas. Las versiones 3.0 y superiores de OpenSSL son las que se consideran vulnerables.

Una vez detectados los fallos, el sector tarda hasta 447 días en llegar a la mitad del proceso de reparación. Las empresas del sector sanitario son las que soportan el mayor coste medio de una violación de datos, alcanzando un récord de 10,1 millones de dólares.

La Zero Day Initiative reveló y gestionó más de tres veces más vulnerabilidades que su rival más cercano. De las 984 vulnerabilidades presentadas por ZDI de Trend Micro, 48 fueron críticas, 723 se clasificaron como de gravedad alta y 129 de gravedad media.

Las aplicaciones de los servicios financieros sufren menos violaciones de seguridad, pero este sector va a la zaga de otros en cuanto al ritmo de reparación. El 30% de las vulnerabilidades del software de código abierto siguen sin parchearse después de dos años.

Ambas compañías integrarán Ivanti Neurons for Patch Management y la plataforma Singularity XDR de SentinelOne para ofrecer una solución autónoma de evaluación, priorización y corrección de vulnerabilidades, ayudando así a los clientes a reducir el riesgo de ciberataques.

Las versiones antiguas de las aplicaciones siguen siendo los principales objetivos de los atacantes, con casi 547.000 usuarios afectados a través de vulnerabilidades en el último trimestre. El número de afectados por una vulnerabilidad de Internet Explorer se multiplicó por ocho.

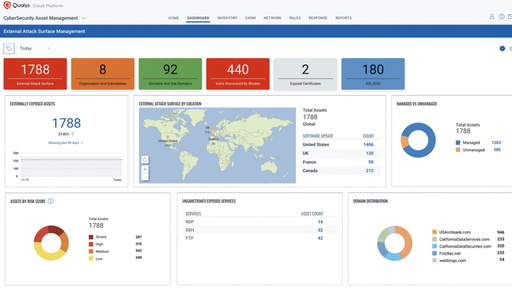

La firma ha anunciado una nueva funcionalidad en su plataforma Qualys Cloud Platform, que estará disponible en septiembre. Se trata External Attack Surface Management (EASM), que se integra en CyberSecurity Asset Management 2.0 y permite descubrir continuamente activos desconocidos de Internet y orquestar la gestión de vulnerabilida...

Los CIOs están cada vez más preocupados por las graves interrupciones comerciales, la pérdida de ingresos, el robo de datos y el daño al cliente que pueden resultar de estos ataques. El 84% ha aumentado el presupuesto dedicado a la seguridad de los entornos de desarrollo de software.

El fallo detectado en el procesador de banda base de UNISOC, que está en el firmware del módem y afecta a los chips 4G y 5G de la marca, podría denegar y bloquear teléfonos móviles. UNISOC, que reconoció la vulnerabilidad, ya ha lanzado un parche para solucionarla.

El pasado jueves se hizo pública una vulnerabilidad de día cero en el software de colaboración empresarial Confluence, desarrollado por la firma australiana Atlassian. Este grave fallo ya tiene parche.

En el primer trimestre, los operadores de ransomware continuaron convirtiendo en auténticas armas las vulnerabilidades. También hubo un aumento del 7,5 % de los grupos APT asociados al ransomware, y del 6,8% en las vulnerabilidades explotadas activamente y de tendencia.

Un reciente informe de la Agencia de la Unión Europea para la Ciberseguridad (ENISA) revela que existe una gran disparidad entre los niveles de cumplimiento de las políticas coordinadas de divulgación de vulnerabilidades entre los Estados miembros. El organismo se dispone a ayudar a los países en su implementación y a desarrollar y ...

La gran mayoría de ellos aprovechan vulnerabilidades similares a otras ya previamente conocidas. No se han observado cambios significativos en los métodos y vectores de ataque usados por los atacantes, ya que se siguen obteniendo buenos resultados utilizando técnicas conocidas.

Las graves vulnerabilidades encontradas por los investigadores de ESET habrían permitido a los atacantes desplegar y ejecutar con éxito malwares UEFI como LoJax y ESPecter. Más de 100 modelos diferentes de portátiles con millones de usuarios en todo el mundo se han visto afectados.

Con un volumen de transacciones de más de 273 millones de dólares y más de 2 millones de usuarios, el marketplace contenía una vulnerabilidad que, de haber sido explotada, habría permitido a un atacante robar las NFT y las carteras de criptomonedas de los usuarios en una sola transacción.

Un análisis de Sophos revela oleadas de ataques dirigidos a los servidores VMware Horizon sin parchear, con el objetivo de crear puertas traseras y descargar los criptomineros z0Miner, JavaX miner, Jin y Mimu, así como scripts para recopilar información de dispositivos y copias de seguridad.

De media, más de 800 vulnerabilidades detectadas en las infraestructuras de la empresa son extremadamente peligrosas y requieren acciones inmediatas para su eliminación. Entre ellas destacan las de ejecución remota de código que afectan a Apache Log4 y al servidor DNS de Windows.