La compañía ha anunciado esta semana XDR, la nueva solución integral de seguridad que incorpora diferentes opciones de protección en una plataforma unificada. El sistema incluye análisis de registros, casos de éxito, investigación y guías de respuesta.

El nuevo estudio incorpora diferentes artículos que diseccionan el impacto de la analítica de datos en todo tipo de organizaciones, aunque pone el foco de forma muy particular en los entornos universitarios.

Un experto de ESET España desengrana una técnica artesanal para el robo de credenciales a través de Facebook que se centra en perfiles profesionales de la red social para tomar el control de sus cuentas.

En distintas presentaciones del congreso se abordará desde distintos ángulos la irrupción de la inteligencia artificial en el panorama tecnológico, desde su impacto en las empresas hasta el uso de los datos o su capacidad de transformación en la industria.

La quinta edición del evento se desarrollará del 21 al 23 de mayo en la Fira de Barcelona. Bajo el lema Secure today, safeguard tomorrow, se espera que acudan al congreso 12.000 visitantes de más de 100 países.

Copatrocinada por IBM y Meta, la IA Alliance está compuesta por una amplia variedad de organizaciones que trabajan en todos los aspectos de la educación, investigación, desarrollo e implementación de la IA, así como en su gobernanza. Comenzará su trabajo con la formación de grupos de trabajo, una junta directiva y un comité de super...

Expertos de Veeam y Numberline Security han desarrollado una extensión del modelo de madurez Zero Trust de la agencia CISA (Cybersecurity & Infrastructure Security Agency), ampliando los principios de confianza cero al backup y a la recuperación de datos.

Ambos han sido socios tecnológicos con múltiples implementaciones en centros de datos y sistemas de supercomputación. La adquisición de CoolTera aporta tecnología de refrigeración avanzada para los requisitos de refrigeración de computación de alta densidad a la ya sólida cartera de gestión térmica de Vertiv.

Los actores maliciosos continúan creando herramientas y técnicas nuevas y actualizadas para mejorar sus ataques y ampliar su capacidad de éxito lo que evidencia la necesidad de una gestión proactiva del riesgo cibernético.

La plataforma del experto en inteligencia artificial incluirá un portal de Dell para que las compañías puedas desplegar los grandes modelos de lenguaje de código abierto disponibles en Hugging Face en sus instalaciones con equipamiento de Dell.

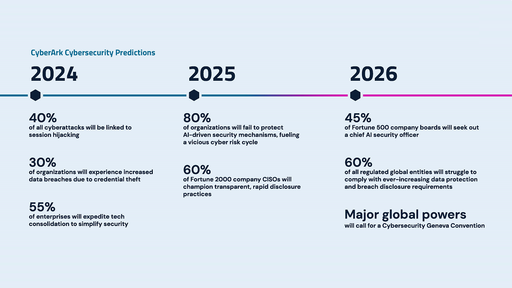

CyberArk considera que en los próximos años las empresas intenten simplificar la ciberseguridad mediante la consolidación de la tecnología. La inteligencia artificial generativa seguirá marcando el paso de la ciberseguridad y aparecerá un nuevo perfil de director de seguridad especializado en la IA.

La inteligencia artificial generativa se utiliza principalmente para tareas como la creación de fórmulas de Excel, la redacción de correos electrónicos y post en redes sociales y para ayudar en las sesiones de brainstorming y creatividad.

Kingston recuerda la importancia de contar con dispositivos seguros, desarrollar una estrategia de ciberseguridad robusta con la suficiente financiación y proporcionar formación continua en ciberseguridad a los empleados para garantizar la integridad y la confidencialidad de la información.

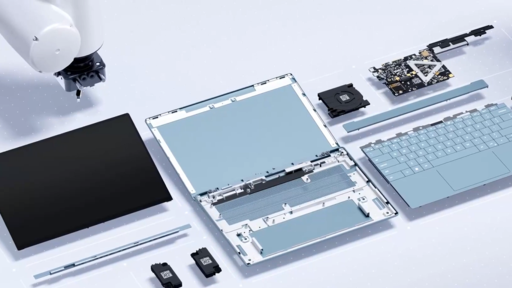

En el marco de Dell Technologies Forum, la compañía expondrá en detalle el trabajo que ha desarrollado sobre la propuesta del diseño sostenible de equipos, que favorece la circularidad del hardware y reduce la cantidad de desechos tecnológicos que se generan.

La compañía ha pasado a formar parte del programa de ciberseguridad con inteligencia artificial de Microsoft, lo que le permitirá aportar sus puntos de vista para ampliar el alcance de la plataforma Security Copilot.

El directivo liderará la visión y la estrategia tecnológica de la empresa, y se asegurará de que las tecnologías de vanguardia se integren en la hoja de ruta de productos de Mitel. Como CTO, Domingos también asumirá la responsabilidad ejecutiva de reforzar y ampliar las soluciones flexibles de comunicaciones unificadas de la compañía.

El decálogo de consejos para incrementar la protección de los equipos que utilizan los hijos tiene una característica transversal: es necesario tener una comunicación fluida con los vástagos para que puedan detectar situaciones inadecuadas y sean transparentes con los padres en el uso que hacen de la red.

Proofpoint se basa en las tácticas emergentes surgidas en 2023 para analizar las cinco principales estrategias que desarrollarán los ciberdelincuentes para timar a sus víctimas aprovechando las festividades de fin de año.

Pese al aumento en la conciencia de que la sostenibilidad tiene un impacto positivo sobre la competitividad corporativa, solo el 12% de las empresas toma medidas resolutivas respecto al tema. Son las empresas que más invierten en sostenibilidad y se benefician más de su rentabilidad económica.

La inteligencia artificial ha sofisticado las tácticas del fraude digital, haciendo más sencillo el robo de los datos. Al mismo tiempo, se ha convertido en un importante aliado de los sistemas de ciberdefensa, en un nuevo juego del gato y el ratón basado en grandes modelos lingüísticos.